来源:小编 更新:2024-09-23 07:17:37

用手机看

ROP(Reur-Orieed Programmig,返回导向编程)是一种高级的内存攻击技术,它通过利用程序中已有的代码片段(gadges)来控制程序的执行流程。本文将深入探讨ROP的构造原理,帮助读者理解这一攻击技术的核心机制。

随着现代操作系统的安全机制不断完善,如堆栈保护(如X位)、地址空间布局随机化(ASLR)等,传统的缓冲区溢出攻击变得越来越困难。为了绕过这些保护措施,攻击者开始探索新的攻击方法,其中ROP技术因其高效性和隐蔽性而受到广泛关注。

ROP技术利用了程序栈的一个特殊属性:在函数调用时,通过将函数的返回地址(Re)放入栈中实现函数返回。ROP的基本原理就是通过利用已有的程序代码段,将Re指针指向特定的代码片段(gadges),从而改变程序的执行流程。

具体来说,ROP攻击者会寻找程序中已经存在的、以re指令结尾的代码片段(gadges)。这些gadges可以是单个指令,也可以是多个指令的组合。通过组合多个gadges,攻击者可以构建一个ROP链,实现各种攻击目的,如执行任意代码、获取系统权限等。

构建ROP链是ROP攻击的核心步骤。以下是构建ROP链的基本步骤:

寻找gadges:攻击者需要分析目标程序,寻找可以利用的gadges。这些gadges通常具有以下特征:

以re指令结尾

能够修改寄存器或内存中的值

能够执行特定的操作,如调用系统函数、修改程序流程等

组合gadges:根据攻击目标,攻击者需要将找到的gadges组合起来,形成一个ROP链。每个gadge在ROP链中扮演着特定的角色,如设置寄存器值、调用系统函数等。

生成payload:将组合好的ROP链转换为可执行的payload。这通常涉及到将指令序列转换为机器码,并确保其在目标程序中能够正确执行。

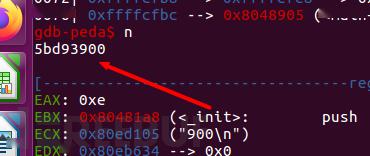

以下是一个简单的ROP攻击实例,展示了如何利用ROP技术获取系统权限:

攻击者发现目标程序存在栈溢出漏洞。

攻击者分析目标程序,寻找可以利用的gadges,如设置寄存器值、调用系统函数等。

攻击者将找到的gadges组合成一个ROP链,实现以下操作:

将寄存器值设置为系统调用号(如execve)

将目标程序的地址设置为要执行的程序(如/bi/sh)

调用系统函数执行execve,从而获取shell权限

攻击者生成payload,并将其注入目标程序。

攻击者触发栈溢出漏洞,执行payload,获取系统权限。

ROP技术是一种强大的内存攻击技术,它通过利用程序中已有的代码片段来控制程序的执行流程。了解ROP的构造原理对于安全研究人员和系统管理员来说至关重要。通过本文的介绍,读者应该对ROP技术有了基本的认识,并能够识别和防范此类攻击。